研究发现有加密货币僵尸服务器在WannaCry蠕虫前利用微软漏洞

本文共 574 字,大约阅读时间需要 1 分钟。

上周五,名为WannaCry的勒索蠕虫利用从美国安全局泄露的入侵工具在全球150个国家感染了20万台电脑。本周一,研究人员表示在此之前就有规模更大的攻击感染了全球多台电脑并把他们作为“埋伏”加密货币僵尸网络的一部分。

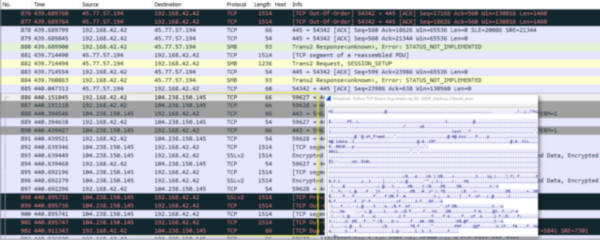

和WannaCry勒索蠕虫一样,这个攻击利用“永恒之蓝”和DoublePulsar后门。但是不同的是攻击用这些漏洞传播Adylkuzz这款加密货币挖矿软件。知名网络安全公司Proofpoint的研究人员Kafeine推测这个攻击的开始时间最晚在五月2号,最早可能在四月24号。未安装微软补丁的局域网电脑极易受到攻击。在他博客发表的一篇文章中,他写道在研究WannaCry病毒的过程中,我们发现了一台可被永恒之蓝漏洞攻击的实验室机器。本来我们以为这台电脑会被勒索软件感染,但是我们发现感染电脑的实际上是Adylkuzz。

几台匿名的虚拟服务器发起这项攻击,并在不断扫描445端口寻找攻击的目标。一旦成功利用永恒之蓝的漏洞,DoublePulsar后门会下载并运行Adylkuzz软件。之后,病毒会进行一系列的操作安装完整的挖矿软件。Kafeine表示部分认为自己电脑被WannaCry感染的用户实际上是被Adylkuzz攻击了。不过,因为攻击会关闭局域网通讯,所以这反而缩小了WannaCry的感染范围。

本文转自d1net(转载)

你可能感兴趣的文章

视频直播点播nginx-rtmp开发手册中文版

查看>>

PHP队列的实现

查看>>

单点登录加验证码例子

查看>>

[T-SQL]从变量与数据类型说起

查看>>

occActiveX - ActiveX with OpenCASCADE

查看>>

BeanUtils\DBUtils

查看>>

python模块--os模块

查看>>

linux下单节点oracle数据库间ogg搭建

查看>>

Java 数组在内存中的结构

查看>>

《关爱码农成长计划》第一期报告

查看>>

学习进度表 04

查看>>

谈谈javascript中的prototype与继承

查看>>

时序约束优先级_Vivado工程经验与各种时序约束技巧分享

查看>>

minio 并发数_MinIO 参数解析与限制

查看>>

python编译exe用于别的电脑上_Python安装教程(推荐一款不错的Python编辑器)

查看>>

flash back mysql_mysqlbinlog flashback 使用最佳实践

查看>>

mysql存储引擎模式_MySQL存储引擎

查看>>

python类 del_全面了解Python类的内置方法

查看>>

java jni 原理_使用JNI技术实现Java和C++的交互

查看>>

java 重写system.out_重写System.out.println(String x)方法

查看>>